Ich habe ESET Smart Security auf einem meiner PCs installiert. Vor kurzem erhielt ich eine Warnmeldung mit folgenden Informationen:

Erkannter DNS-Cache-Poisoning-Angriff wird von der persönlichen ESET-Firewall erkannt

Hoppla! Das hörte sich definitiv nicht so gut an. Ein DNS-Cache-Poisoning-Angriff ist im Grunde dasselbe wie DNS-Spoofing. Dies bedeutet im Wesentlichen, dass der Cache des DNS-Namenservers beschädigt wurde. Wenn eine Webseite angefordert wird, wird der Antrag nicht an den richtigen Server gesendet, sondern an einen bösartigen Computer, der Spyware herunterladen kann oder Viren auf dem Computer.

Ich entschied mich für einen vollständigen Virenscan, lud Malwarebytes herunter und machte auch einen Scan auf Malware. Keiner der Scans hatte etwas zu bieten, und so begann ich ein wenig mehr zu recherchieren. Wenn Sie sich den Screenshot oben ansehen, sehen Sie, dass die 'Remote'-IP-Adresse tatsächlich eine lokale IP-Adresse ist (192.168.1.1). Diese IP-Adresse ist tatsächlich meine Router-IP-Adresse! Also vergiftet mein Router meinen DNS-Cache?

Nicht wirklich! Laut ESET kann der interne IP-Verkehr eines Routers oder eines anderen Geräts versehentlich als mögliche Bedrohung erkannt werden. Dies war definitiv für mich der Fall, da die IP-Adresse eine lokale IP-Adresse war. Wenn Sie die Nachricht erhalten und Ihre IP-Adresse in einen der folgenden Bereiche fällt, handelt es sich nur um internen Datenverkehr, und Sie müssen sich keine Sorgen machen:

192.168.x.x

10.x.x.x

172.16.x.x bis 172.31.x.x

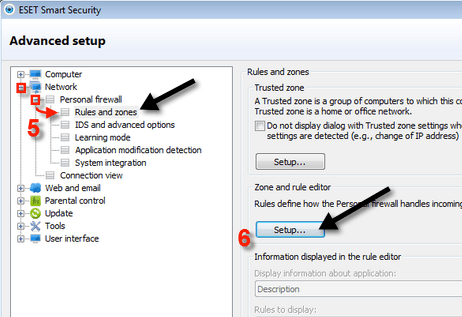

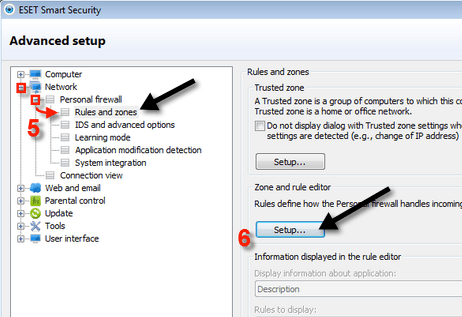

Wenn es sich nicht um eine lokale IP-Adresse handelt, scrollen Sie nach unten, um weitere Anweisungen zu erhalten. Zuerst zeige ich dir, was zu tun ist, wenn es sich um eine lokale IP-Adresse handelt. Machen Sie weiter und öffnen Sie das ESET Smart Security-Programm Erweiterte Einstellungen Dialog. Erweitern Netzwerk, dann Persönliche Firewall und klicken Sie auf Regeln und Zonen.

Klicke auf das Konfiguration Taste unter Zonen- und Regeleditor und klicken Sie auf die Zonen Tab. Klicken Sie jetzt auf Vom aktiven Schutz ausgeschlossene Adresse (IDS) und klicken Sie auf Bearbeiten.

Weiter a Zone Konfiguration Es erscheint ein Dialog und hier möchten Sie auf klicken Fügen Sie die IPv4-Adresse hinzu.

Nun geben Sie die IP-Adresse ein, die bei der Erkennung der Bedrohung durch ESET angegeben wurde.

Klicken Sie mehrmals auf OK, um zum Hauptprogramm zurückzukehren. Sie sollten keine Bedrohungsmeldungen mehr über DNS-Poisoning-Angriffe erhalten, die von dieser lokalen IP-Adresse stammen. Wenn es sich nicht um eine lokale IP-Adresse handelt, bedeutet dies, dass Sie tatsächlich Opfer von DNS-Spoofing werden können! In diesem Fall müssen Sie die Windows-Hosts-Datei zurücksetzen und den DNS-Cache auf Ihrem System löschen.

Die Leute von ESET erstellten eine EXE-Datei, die Sie einfach herunterladen und ausführen können, um die ursprüngliche Hosts-Datei wiederherzustellen und den DNS-Cache zu leeren.

https://support.eset.com/kb2933/

Wenn Sie die EXE-Datei aus irgendeinem Grund nicht verwenden möchten, können Sie auch die folgende Fix It-Download-Software verwenden, um die Hosts-Datei wiederherzustellen:

https://support.microsoft.com/de-de/help/972034/how-to-reset-the-hosts-file-back-des-default

Um den DNS-Cache auf einem Windows-PC manuell zu löschen, öffnen Sie die Eingabeaufforderung und geben Sie die folgende Zeile ein:

ipconfig / flushdns

Normalerweise werden die meisten Benutzer niemals Opfer von DNS-Spoofing sein. Es kann sinnvoll sein, die ESET-Firewall zu deaktivieren und nur die Windows-Firewall zu verwenden. Ich persönlich habe herausgefunden, dass dies zu viele Fehlalarme auslöst und dazu führt, dass die Leute mehr Angst haben als sie tatsächlich schützen. Genießen!